RS-Lynx Risko Filter

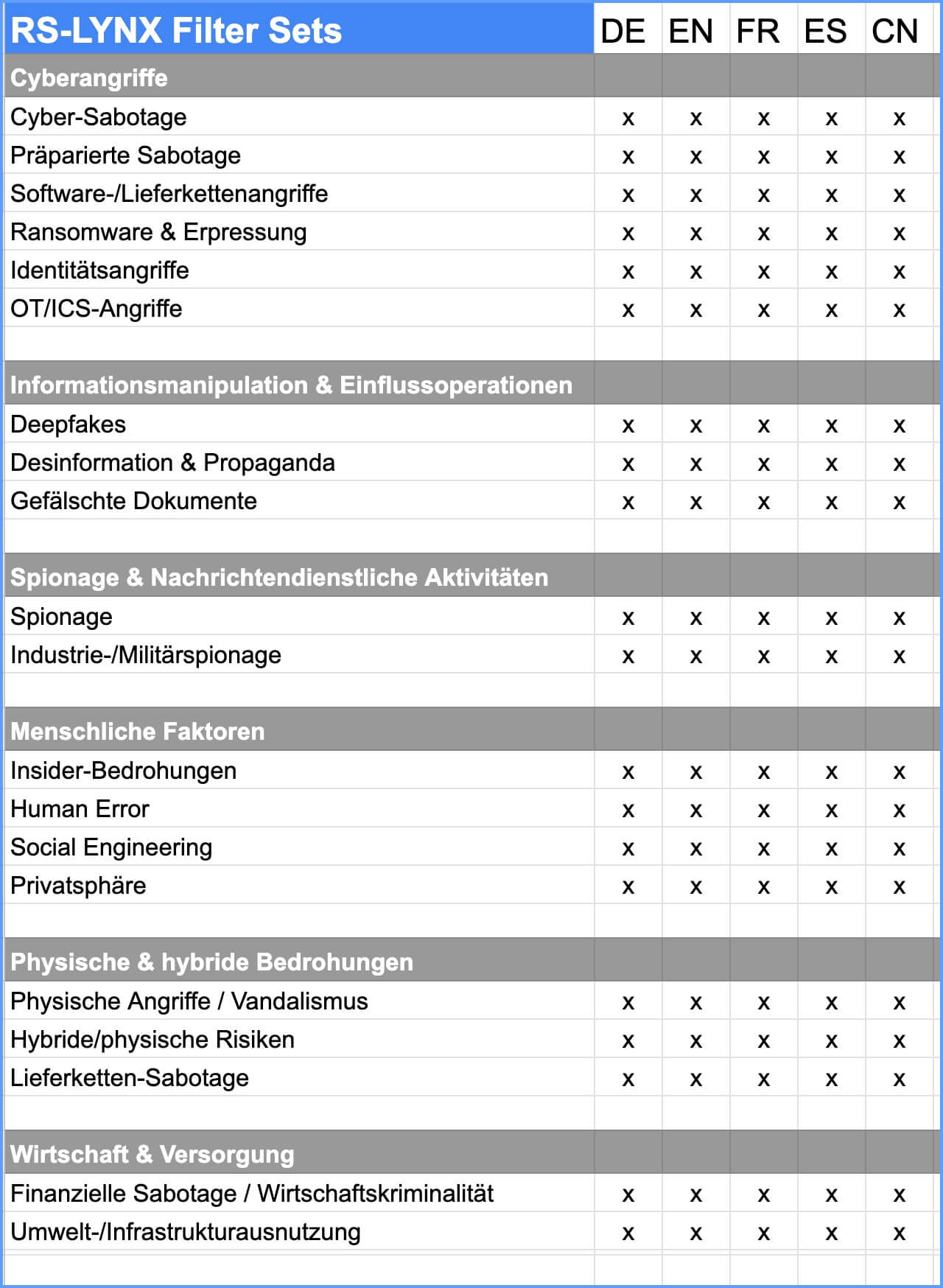

Für Analysten sind Beiträge in den Social Media der Ausgangspunkt, um bedrohliche Signale zu identifizieren. Wir haben eine umfangreiche Sammlung von Risikofiltern geschaffen, die sofort in den eigenen Monitoring Projekten eingesetzt werden kann. Durch die Reverse-Funktion, also Filter wird zum Suchtopic, kann das Set auch als aktive Monitoring-Einheit genutzt werden. Unsere Filter sind mehrsprachig in Deutsch, Englisch, Französisch, Spanisch und Chinesisch.

Unser Risiko‑Filterpaket ist nicht nur ein „passiver“ Schutzmechanismus, der eingehende Treffer automatisch aussortiert – es lässt sich in Talkwalker und anderen Social Media Monitoring Tools 1:1 als aktive Suche nutzen. Das heißt: Aus Filterlogik wird ein vollwertiges Suchprofil, das Risiken gezielt aufspürt, statt sie nur im Nachgang zu bereinigen.

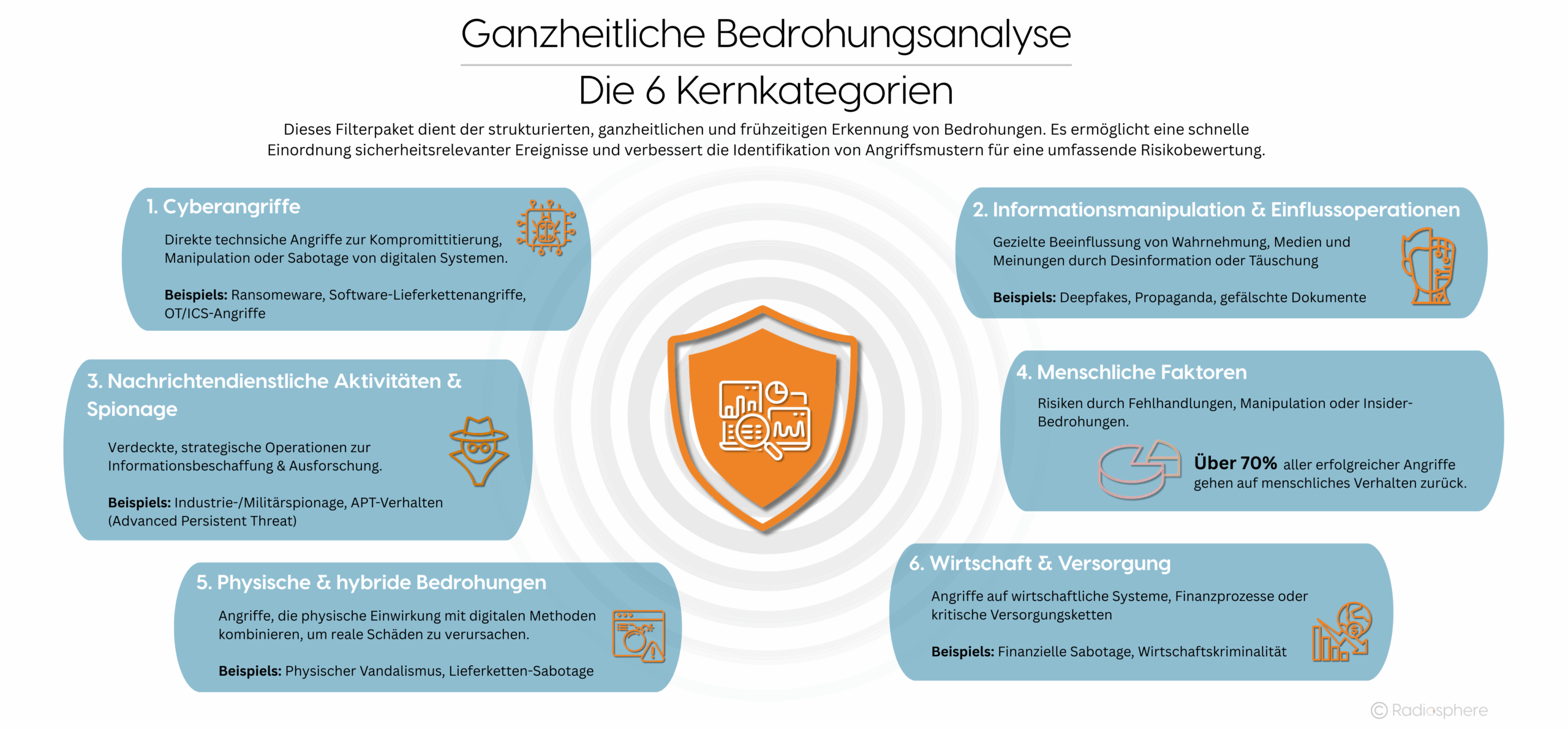

1. Cyberangriffe

Diese Gruppe bildet die direktesten und wirkungsvollsten Formen moderner digitaler Angriffe ab. Sie umfasst technische Kompromittierungen, Systeminfiltrationen, operative Manipulationen und Angriffe auf industrielle oder digitale Lieferketten. Dadurch macht sie sichtbar, wie Systeme unterwandert oder außer Betrieb gesetzt werden können. Besonders interessant ist diese Kategorie für Cybersecurity-Teams, Incident Responder, digitale Forensik, Betreiber kritischer Infrastrukturen und Unternehmen mit komplexer IT-/OT-Landschaft, da sie präzise die technischen Muster abbildet, über die Angreifer in Systeme eindringen.

- Cyber-Sabotage

- Präparierte Sabotage

- Software-/Lieferkettenangriffe

- Ransomware & Erpressung

- Identitätsangriffe

- OT/ICS-Angriffe

2. Informationsmanipulation & Einflussoperationen

Diese Kategorie konzentriert sich auf die gezielte Beeinflussung von Informationen, Medien, Wahrnehmung und Identität. Sie umfasst Methoden, mit denen Inhalte manipuliert, Realitäten verzerrt oder gesellschaftliche Strömungen strategisch beeinflusst werden. Die Gruppe ist besonders relevant für OSINT-Analyst:innen, Investigativjournalismus, staatliche Stellen, Plattformmoderation und Reputationsschutz, da sie gängige Werkzeuge moderner Einflusskampagnen, hybride Propaganda und digitale Täuschung abbildet, die politische Entscheidungen, Geschäftsprozesse oder öffentliche Meinungen beeinflussen.

- Deepfakes

- Desinformation & Propaganda

- Gefälschte Dokumente

3. Spionage & Nachrichtendienstliche Aktivitäten

Diese Gruppe beschreibt verdeckte, strategisch geplante Operationen zur Informationsbeschaffung – von Industriesektoren über Forschung bis zu militärischen Bereichen. Sie umfasst typische Muster langfristiger Ausforschung, technologischem Abfluss und gezielter Datenexfiltration. Interessant ist sie für Sicherheitsbehörden, Geheimschutz, Technologieunternehmen, Forschungseinrichtungen und internationale Organisationen. Die Kategorie hilft, die operativen Signaturen organisierter Akteure, APT-Verhalten und nachrichtendienstliche Methoden zu erkennen, die oft im Verborgenen agieren.

- Spionage

- Industrie-/Militärspionage

4. Menschliche Faktoren

Diese Gruppe rückt den Menschen als zentrale Sicherheitskomponente in den Fokus. Sie ist entscheidend, weil über 70 % aller erfolgreichen Angriffe auf menschliche Fehlhandlungen, Manipulation oder böswilliges Verhalten zurückgehen. Sie umfasst Täuschung, Fehlhandlungen, interne Risiken, manipulatives Verhalten und den Umgang mit sensiblen persönlichen Daten. Dadurch zeigt sie, wie Menschen selbst – ob bewusst oder unbewusst – zum Angriffsvektor werden. Interessant ist diese Kategorie für HR, Compliance, Datenschutz, Security Awareness, interne Revisionen und alle Organisationen, die mit vertraulichen Mitarbeiter- oder Kundendaten arbeiten, da sie die Hauptmuster menschlicher Schwachstellen und datenschutzbezogener Risiken abbildet.

- Insider-Bedrohungen

- Human Error

- Social Engineering

- Privatsphäre

5. Physische & hybride Bedrohungen

Diese Gruppe fokussiert auf Angriffe, die physische Einwirkung, Zugang vor Ort oder eine Kombination aus physischen und digitalen Methoden nutzen. Dazu gehören Situationen, in denen etwa physische Manipulation einen digitalen Angriff erst ermöglicht – oder umgekehrt. Besonders wichtig ist diese Kategorie für Betreiber kritischer Infrastruktur, Energieversorger, Logistik- und Transportsektoren, Produktionsstätten sowie Sicherheitsdienste. Sie zeigt Szenarien auf, in denen digitale Risiken in reale Schäden übergehen und wo Angreifer mehrere Ebenen gleichzeitig ausnutzen.

- Physische Angriffe / Vandalismus

- Hybride/physische Risiken

- Lieferketten-Sabotage

6. Wirtschaft & Versorgung

Diese Gruppe betrachtet Angriffe und Störungen, die wirtschaftliche Systeme, geschäftliche Abläufe, Finanzprozesse oder die operative Versorgung betreffen. Sie zeigt, wie wirtschaftliche Schwachstellen ausgenutzt, Finanzflüsse manipuliert oder Liefer- und Versorgungsketten beeinträchtigt werden können. Besonders interessant ist diese Kategorie für Finanzinstitutionen, Risikomanagement, Corporate Governance, Wirtschaftsprüfung und Unternehmen, die stark von globalen oder kritischen Versorgungssystemen abhängen.

- Finanzielle Sabotage / Wirtschaftskriminalität

- Umwelt-/Infrastrukturausnutzung

Was bedeutet das konkret?

-

Passiv (Filterung): Man siehst erst einmal „alles“ – und entfernt anschließend Unerwünschtes.

-

Aktiv (Suchprofil): Man definierst das Risiko‑Raster als Suchlogik und bekommt von Anfang an nur die relevanten Risikosignale als Trefferstrom.

Die immensen Vorteile

-

Früherkennung statt Nachbearbeitung: Risiken werden proaktiv sichtbar, bevor sie eskalieren – nicht erst, wenn sie in einem allgemeinen Monitoring untergehen.

-

Massiv weniger Rauschen: Das Suchprofil liefert hochqualitative Treffer mit deutlich weniger irrelevanten Erwähnungen → schnellere Sichtung, höhere Präzision.

-

Schnellere Reaktion, weniger Aufwand: Weniger False Positives bedeutet weniger manuelle Triagen und kürzere Time‑to‑Action.

-

Skalierbarkeit & Konsistenz: Einmal definierte Filterlogik wird zur standardisierten Suchschablone – konsistent über Teams, Märkte, Sprachen und Themen.

-

Bessere Reporting‑ und Alert‑Logik: Wenn die Treffer schon „risiko‑rein“ sind, werden Alerts, Dashboards und Trends deutlich aussagekräftiger (statt durch Noise verzerrt).

Ein Satz, der es auf den Punkt bringt

Wir verwandeln Filter von „Cleanup“ in „Radar“: dieselbe Logik, aber als aktive Suche – für präzises, proaktives Risikomonitoring mit maximaler Effizienz.

Dieses Filterpaket dient dazu, komplexe Bedrohungslagen strukturiert, ganzheitlich und frühzeitig zu erkennen – sowohl in digitalen als auch in physischen, organisatorischen und strategischen Kontexten. Es umfasst technische Cyberangriffe, manipulative Informationsoperationen, verdeckte Spionageaktivitäten, menschliche Risikofaktoren inklusive privatsphärensensitiver Bereiche, physische sowie hybride Angriffsformen und wirtschaftliche beziehungsweise versorgungsbezogene Bedrohungen. In dieser Kombination ermöglicht das Paket eine schnelle Einordnung sicherheitsrelevanter Ereignisse, verbessert die Identifikation von Angriffsmustern und unterstützt eine ganzheitliche Risiko- und Lagebewertung.

Stand: 8.12.2025